SIEM Nedir? Log Analizi, Korelasyon ve Tehdit Avcılığı Rehberi

SIEM 101: Güvenlik Operasyonlarının Kalbinde Yatan Araçlar ve Saldırılar Nasıl Tespit Edilir?

Alt Başlık: Splunk, QRadar, ELK Stack'ten Korelasyon Kurallarına ve Tehdit Avcılığına Temel Bir Rehber

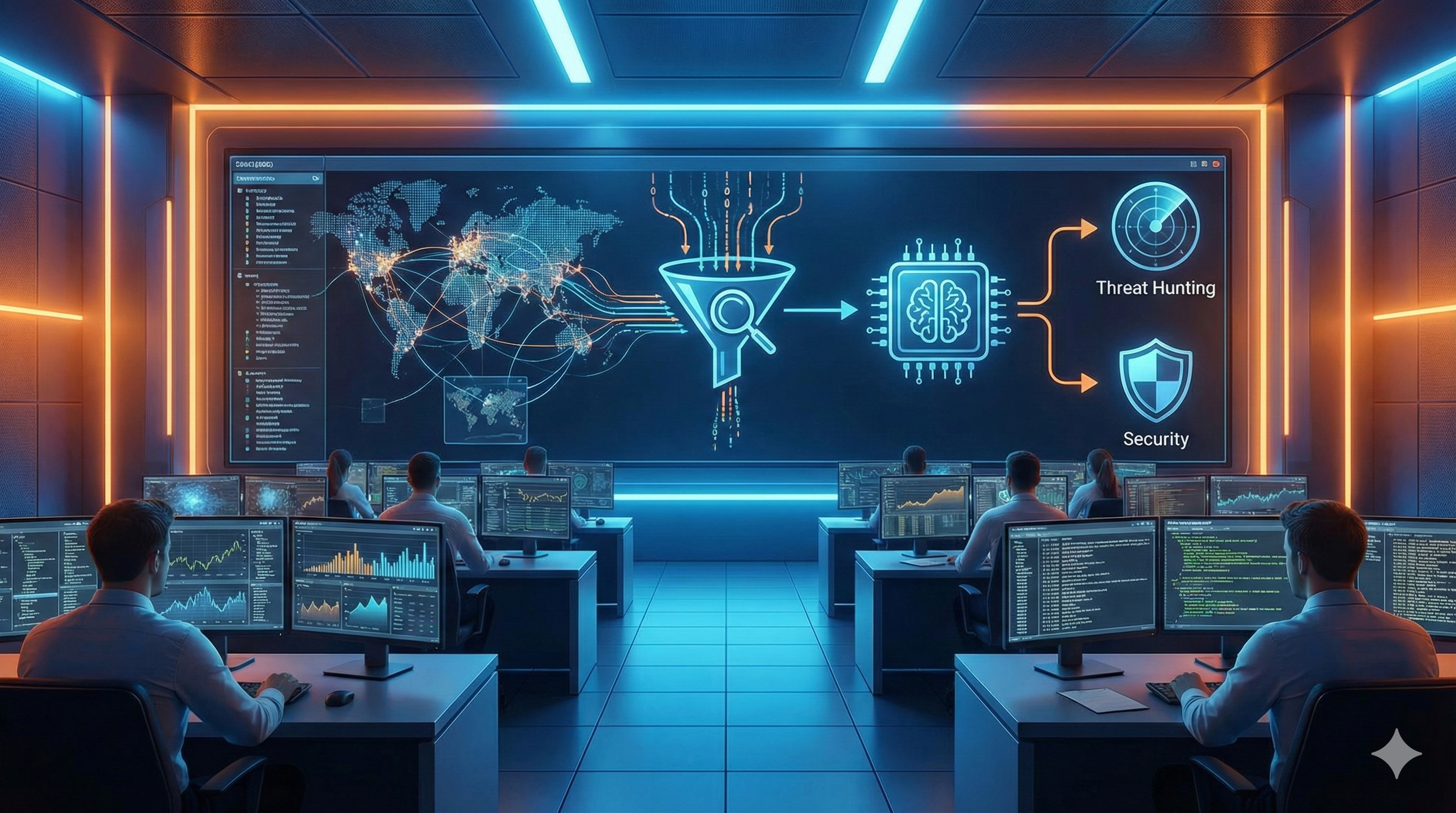

Siber Dünyada İğneyi Bulmak: Devasa Bir Samanlıkta

Günde milyonlarca log (kayıt) üreten bir kurumu hayal edin. Firewall'lardan, sunuculardan, kullanıcı bilgisayarlarından gelen bu veri seli içinden bir hacker'ın sızma girişimini veya bir çalışanın yanlışlıkla yaptığı güvenlik ihlalini nasıl ayırt edersiniz?

Tek başına firewall veya antivirüs logları yeterli değildir. Modern siber saldırılar, farklı sistemlerdeki küçük izlerden oluşan karmaşık bir bulmacadır. İşte SIEM (Security Information and Event Management) sistemleri tam olarak burada devreye girerek, bu devasa samanlıktaki iğneyi bulmamıza yardımcı olur.

SIEM'in Beyni: Veri Toplama, Normalizasyon ve Korelasyon

Veri Toplama: Her Şeyin Başlangıcı

SIEM sistemlerinin ilk ve en kritik görevi, veriyi toplamaktır. Bunun için çeşitli araçlar kullanılır:

-

Özel Ajanlar: Splunk Universal Forwarder, QRadar WinCollect gibi araçlar kendi SIEM sistemlerine veri çekmek için optimize edilmiştir.

-

Çok Yönlü Ajanlar: Nxlog gibi araçlar her türlü sisteme uyum sağlayabilir ve esnek veri toplama imkanı sunar.

-

Standart Protokoller: Syslog protokolü, Linux sunucular, firewall'lar ve ağ cihazları için evrensel bir iletişim dilidir.

Analoji: Bunlar, şehrin her köşesinden (sunucular, ağ cihazları, kullanıcı bilgisayarları) merkez karargaha (SIEM) istihbarat raporları gönderen ajanlardır.

Log Normalizasyonu: Ortak Bir Dil Yaratmak

Farklı kaynaklardan gelen logların formatları birbirinden tamamen farklıdır. Bir Windows event log'u ile bir Cisco firewall log'u adeta farklı dillerde yazılmış gibidir.

Normalizasyon, tüm bu logları ortak, anlaşılır bir formata dönüştürme işlemidir. Örneğin, tüm loglardan "kaynak IP", "hedef IP", "zaman damgası" gibi standart alanlar çıkarılır.

# Örnek normalizasyon işlemi - Basit bir regex kullanımı

import re

# Ham firewall logu

raw_log = "2024-01-15 10:30:25 DENY 192.168.1.100:443 -> 10.0.1.50:80 TCP"

# Regex ile ayrıştırma

pattern = r'(\d{4}-\d{2}-\d{2} \d{2}:\d{2}:\d{2}) (\w+) (\d+\.\d+\.\d+\.\d+):(\d+) -> (\d+\.\d+\.\d+\.\d+):(\d+) (\w+)'

match = re.match(pattern, raw_log)

if match:

normalized_log = {

"timestamp": match.group(1),

"action": match.group(2),

"src_ip": match.group(3),

"src_port": match.group(4),

"dst_ip": match.group(5),

"dst_port": match.group(6),

"protocol": match.group(7)

}

Korelasyon: Bulmacayı Birleştirmek (SIEM'in Kalbi)

Korelasyon, SIEM'in en güçlü özelliğidir. Farklı kaynaklardan gelen, tek başlarına anlamsız görünen olayları, önceden tanımlanmış kurallara göre ilişkilendirip anlamlı bir güvenlik olayına dönüştürür.

Gerçek dünya örneği: Anormal/Kuralsız Aktivite

- Olay 1 (Fiziksel Güvenlik Sistemi): Kullanıcı A'nın ofis binasına giriş yaptığına dair turnike logu YOK

- Olay 2 (Windows Etki Alanı): Kullanıcı A'nın bilgisayarında ofis ağından oturum açtığına dair log VAR

-- Örnek korelasyon kuralı pseudocode

IF NOT EXISTS (PhysicalAccessLog WHERE user="KullanıcıA" AND time=today)

AND EXISTS (WindowsAuthLog WHERE user="KullanıcıA" AND time=last_hour)

THEN RAISE_ALERT("Şüpheli Uzaktan Erişim", HIGH_SEVERITY)

SIEM bu iki olayı ilişkilendirir ve SOC ekibine anlamlı bir alarm üretir.

Popüler SIEM Araçlarına Genel Bakış

Splunk: "Swiss Army Knife" (Çok Amaçlı Çakı)

Güçlü arama ve analiz yetenekleriyle öne çıkar. Ham veriyi olduğu gibi indeksler ve çok esnek bir yapı sunar.

QRadar (IBM): "Kurumsal Çözüm"

Normalleştirilmiş ve ham veriyi ayrı depolar. Güçlü korelasyon motoru ve out-of-the-box güvenlik içerikleriyle bilinir.

Elastic Stack (ELK): "Açık Kaynak Devi"

- Elasticsearch: Güçlü arama ve analiz motoru

- Logstash: Veri işleme pipeline'ı

- Kibana: Görselleştirme ve analiz arayüzü

Gerçek Dünya Saldırı Senaryoları ve SIEM ile Tespit

Senaryo 1: Keşif Aşaması - Port Tarama (Nmap)

Saldırganın Yaptığı: Nmap aracıyla hedef sistemin açık portlarını tarar.

SIEM'in Gördüğü:

# Örnek tespit logları

10:05:01 - 192.168.1.20 → 10.0.1.10:22 [SYN]

10:05:02 - 192.168.1.20 → 10.0.1.10:80 [SYN]

10:05:03 - 192.168.1.20 → 10.0.1.10:443 [SYN]

10:05:04 - 192.168.1.20 → 10.0.1.10:3389 [SYN]

Korelasyon Kuralı: "5 dakika içinde aynı kaynak IP'den hedefe 50'den fazla bağlantı girişimi"

Senaryo 2: Zararlı Yazılım Enfeksiyonu

Saldırı Senaryosu:

- Kullanıcı kimlik avı e-postasındaki linke tıklar

- Zararlı yazılım bilgisayarda çalışır

- Malware C&C sunucusuyla iletişime geçer

SIEM Entegrasyonu:

# Çoklu veri kaynağından gelen loglar

sources = {

"sysmon": "Suspicious process creation: malware.exe",

"antivirus": "Threat blocked: Trojan.Generic",

"zeek": "DNS query to malicious-domain.com"

}

# SIEM korelasyonu

def detect_malware_infection(events):

if (events["sysmon"] and events["antivirus"] and events["zeek"]):

return "Yüksek Şiddetli Zararlı Yazılım Enfeksiyonu Tespit Edildi"

elif (events["sysmon"] and events["zeek"]):

return "Olası Zararlı Yazılım Aktivitesi"

Proaktif Güvenlik: Tehdit Avcılığı (Threat Hunting)

Kurallara dayalı tespit reaktif bir yaklaşımdır. Tehdit avcılığı ise alarm beklemek yerine, loglarda proaktif olarak anormallikler aramaktır.

Örnek Avcılık Sorgusu:

-- Kibana Query Language (KQL) örneği

dest_ip : "10.0.1.55" AND http.method : "POST" AND

bytes_out > 1000000 AND geoip.country_name : "UnusualCountry"

AND @timestamp >= "now-2h"

Bu sorgu, normalde dışarı veri göndermeyen bir sunucunun anormal miktarda veriyi şüpheli bir ülkeye gönderip göndermediğini kontrol eder.

Sonuç: Güvenlik Duvarlarının Ötesinde Bir Bakış Açısı

SIEM tek bir sihirli kutu değil, bir ekosistemdir. Veri toplama, normalizasyon, korelasyon ve tehdit avcılığı bir arada çalışarak modern siber güvenliğin temelini oluşturur.

Temel Çıkarım: Etkili siber güvenlik, farklı savunma katmanlarından gelen verileri merkezde anlamlandırma yeteneğidir. Yapay zeka ve makine öğrenmesiyle bu süreç giderek daha da akıllı hale gelmektedir.

Kendi ortamınızı düşünün: Hangi sistemlerden log topluyorsunuz? Bu verileri anlamlı bir şekilde analiz edebiliyor musunuz? SIEM, bu sorunun cevabının önemli bir parçası olabilir.